Системы анализа трафика (Network Traffic Analysis, NTA) выявляют угрозы информационной безопасности, исследуя события на уровне сети. Они позволяют обнаружить присутствие злоумышленников на ранней стадии атаки, оперативно локализовать угрозы и контролировать соблюдение регламентов ИБ. В этой статье мы расскажем про три самых популярных случая, когда без NTA-системы не обойтись.

Кому нужны NTA-системы

В инфраструктуру каждой второй компании можно проникнуть всего за один шаг. При этом, когда злоумышленники попадают во внутреннюю сеть, все их действия становятся незаметными для периметровых средств защиты. Получив такой доступ к системе, можно очень долго оставаться невидимкой. Рекорд, зафиксированный специалистами PT Expert Security Center, составил более 8 лет.

Чтобы не дать злоумышленникам развить атаку внутри инфраструктуры, важно отслеживать безопасность сети. В этом помогает анализ трафика с помощью NTA-систем.

Три ключевых отличия NTA-систем от других решений, работающих с трафиком:

- Анализ трафика и на периметре, и в инфраструктуре. Другие системы, работающие с трафиком (IDS/IPS, межсетевые экраны), как правило, стоят только на периметре. Поэтому, когда злоумышленники проникают в сеть, их действия становятся незаметными.

- Выявление атак с помощью комбинации способов. Машинное обучение, поведенческий анализ, правила детектирования, индикаторы компрометации, ретроспективный анализ позволяют обнаруживать атаки и на ранних стадиях, и когда злоумышленник уже проник в инфраструктуру.

- Применение NTA помогает в расследовании инцидентов и в threat hunting, проактивном поиске угроз, которые не обнаруживаются традиционными средствами безопасности. NTA-системы хранят информацию о сетевых взаимодействиях, а некоторые из них — еще и запись сырого трафика. Такие данные становятся полезными источниками знаний при раскрутке цепочки атаки и ее локализации, а также при проверке гипотез в рамках threat hunting.

Первый сценарий: сетевой комплаенс

В 9 из 10 организаций, независимо от их размера и сферы деятельности, пароли передаются в открытом виде, встречаются ошибки конфигурирования сети, используются утилиты для удаленного доступа и инструменты сокрытия активности. Все это серьезно увеличивает шансы злоумышленников на взлом и развитие атаки. PT NAD позволяет выявить нарушения регламентов безопасности.

По результатам пилотных внедрений PT NAD в 2020 году, одно из часто выявляемых нарушений регламентов ИБ ― использование ПО для удаленного доступа. В большинстве компаний (59%) применяется TeamViewer, в 21% компаний ― Ammyy Admin. Также были замечены LightManager, Remote Manipulator System (RMS), Dameware Remote Control (DWRC), AnyDesk и другие.

Почти в половине компаний, которые используют ПО для удаленного доступа, установлено одновременно несколько разных программ. Так, например, в одной государственной организации было выявлено сразу пять решений: Ammy Admin, RMS, AeroAdmin, LiteManager, TeamViewer.

69% компаний используют устаревшие протоколы LLMNR и NetBios. Этот недостаток конфигурации злоумышленники могут использовать для перехвата значений NetNTLMv2 challenge-response, передаваемых по сети, и дальнейшего подбора учетных данных.

Переход компаний на удаленную работу повлиял и на сетевую активность ― выросла доля подключений во внешнюю сеть по протоколу удаленного доступа RDP: в 2019 году она составляла 3%, в 2020 году – достигла 18%. Очевидно, что такие подключения должны тщательно контролироваться.

Пример №1

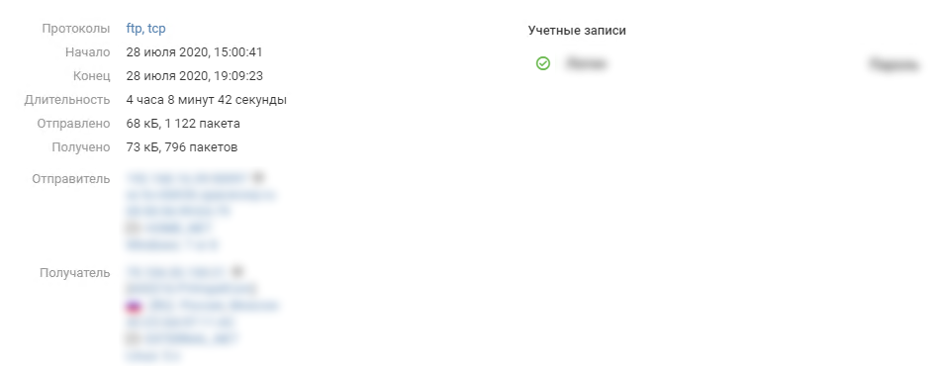

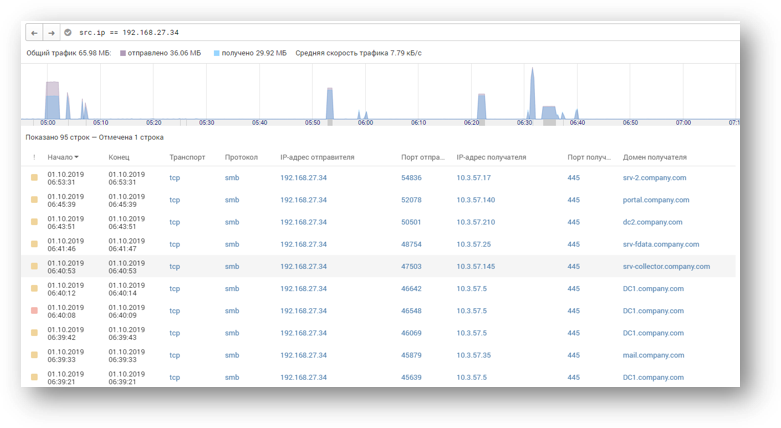

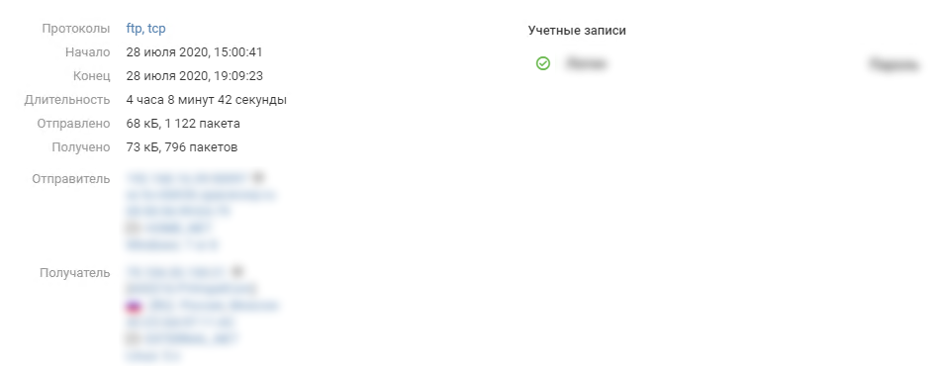

Подключение к файловым серверам с раскрытием учетных данных:

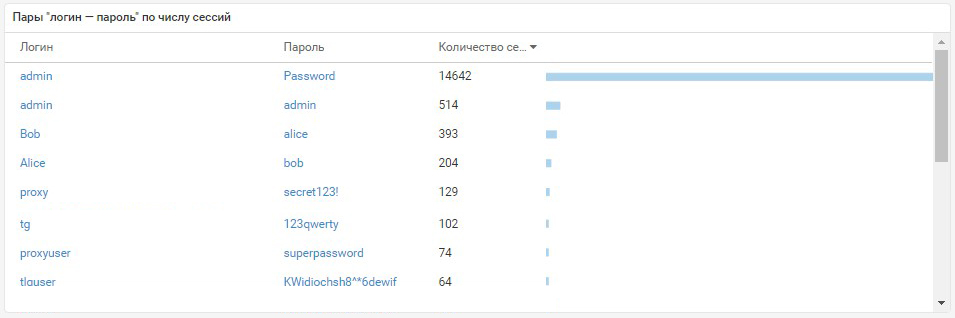

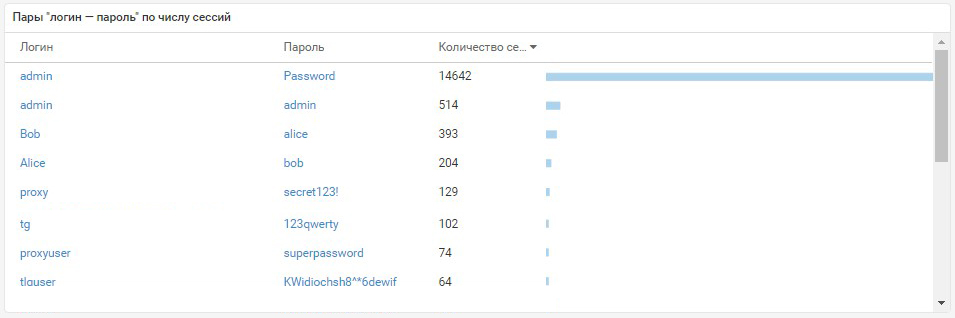

С помощью фильтра в PT NAD можно настроить виджет, где будут отображаться все открытые пароли:

Пример №2

PT NAD помогает с решением такой проблемы, как нарушение комплаенса со стороны пользователей. Рассмотрим на примере.

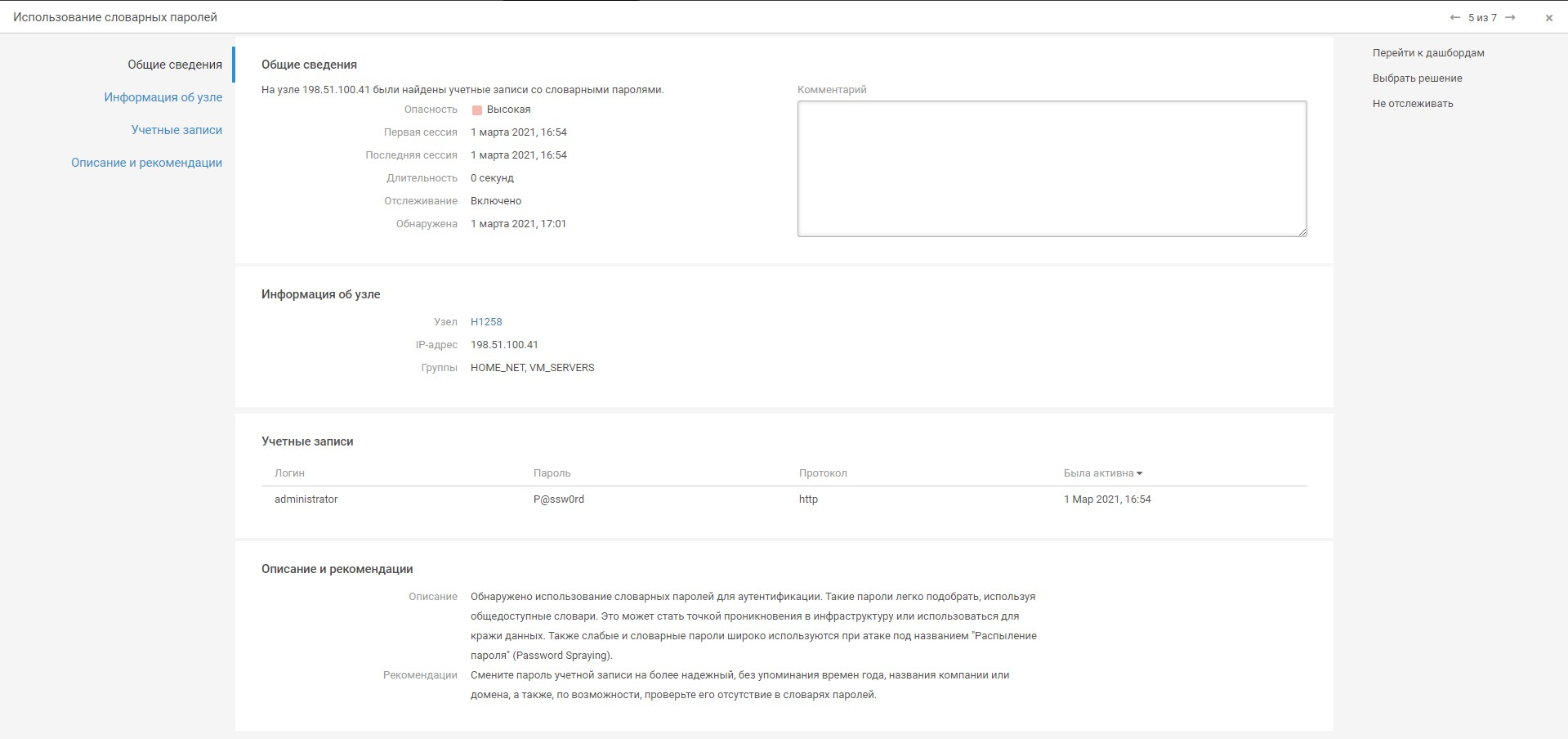

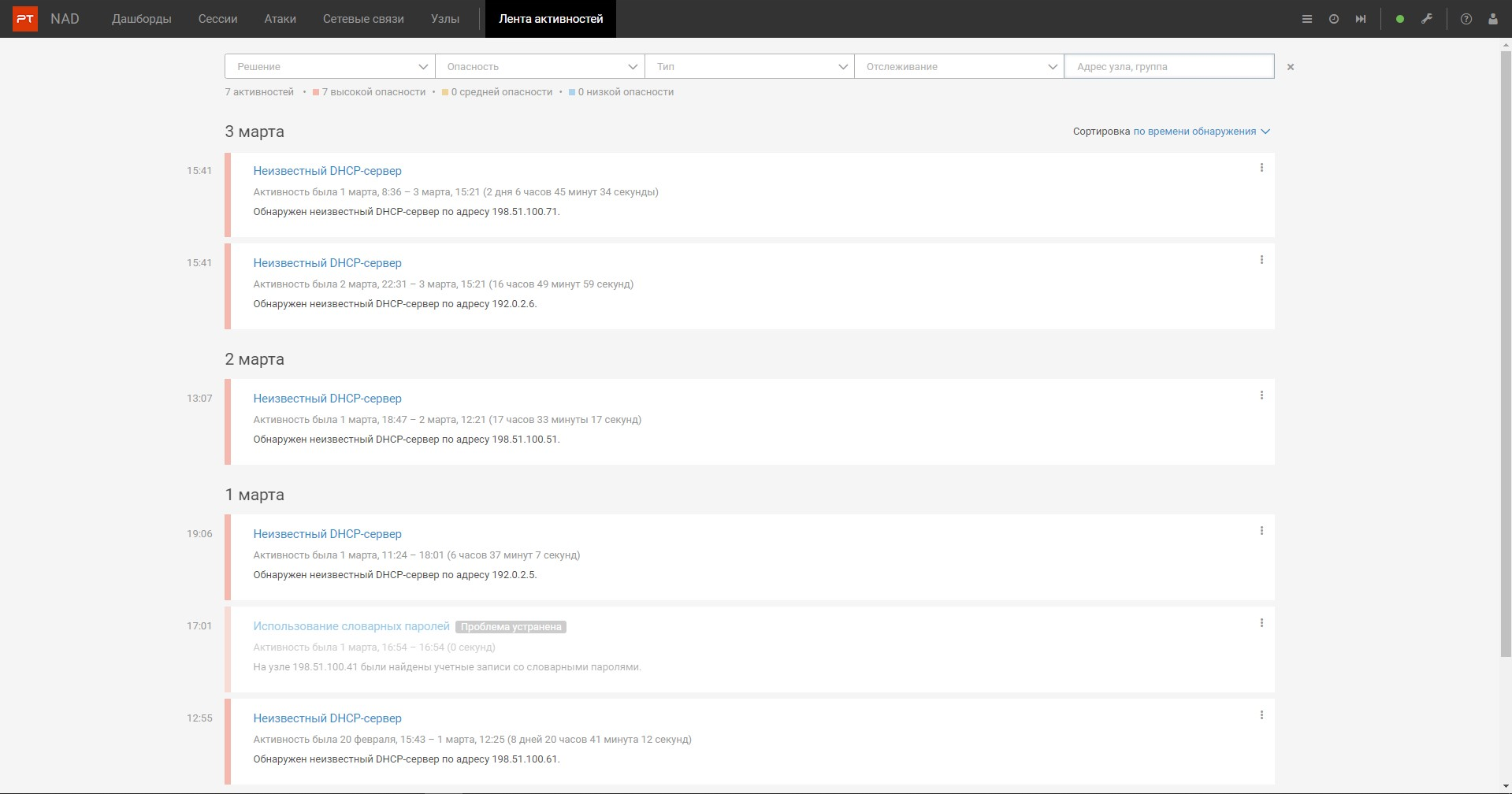

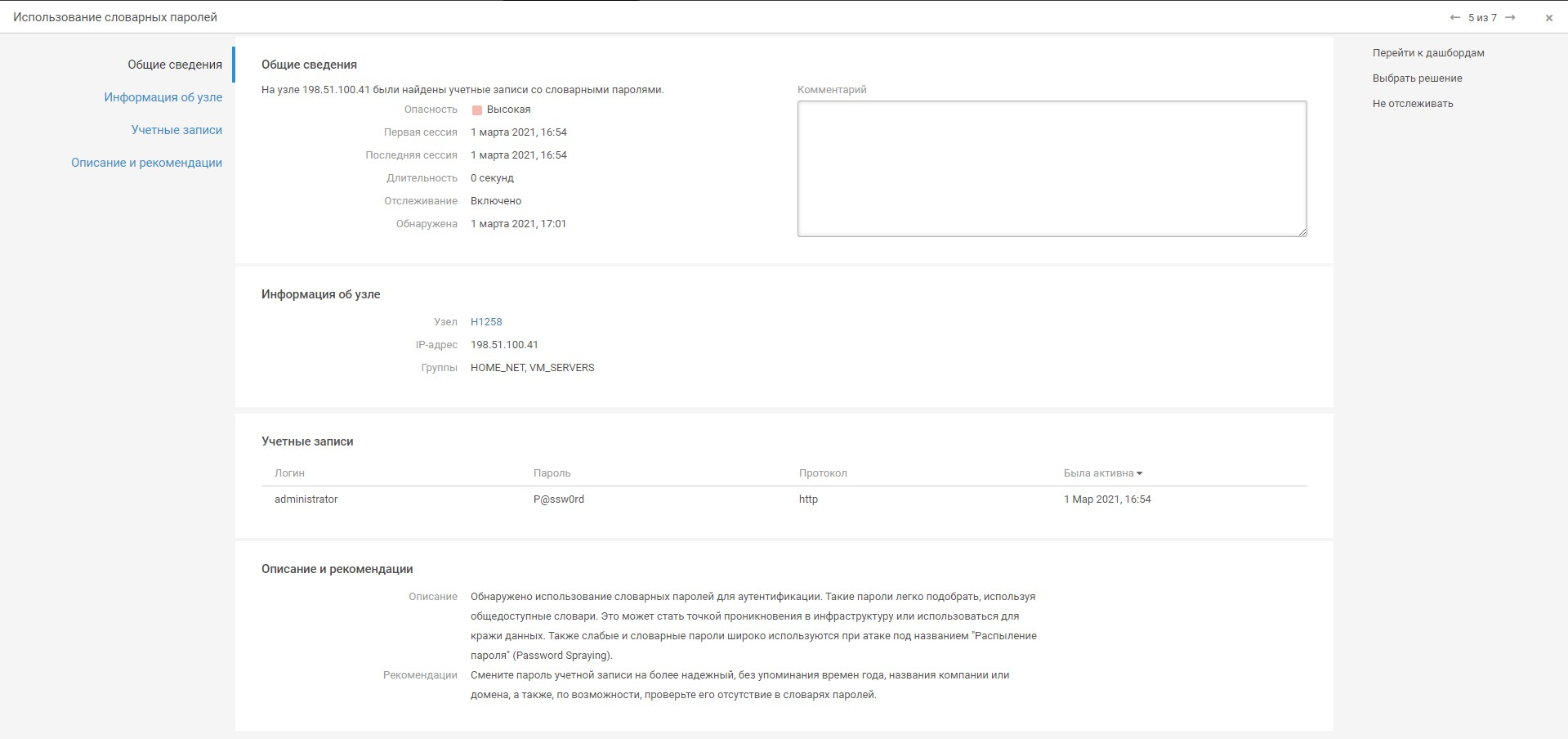

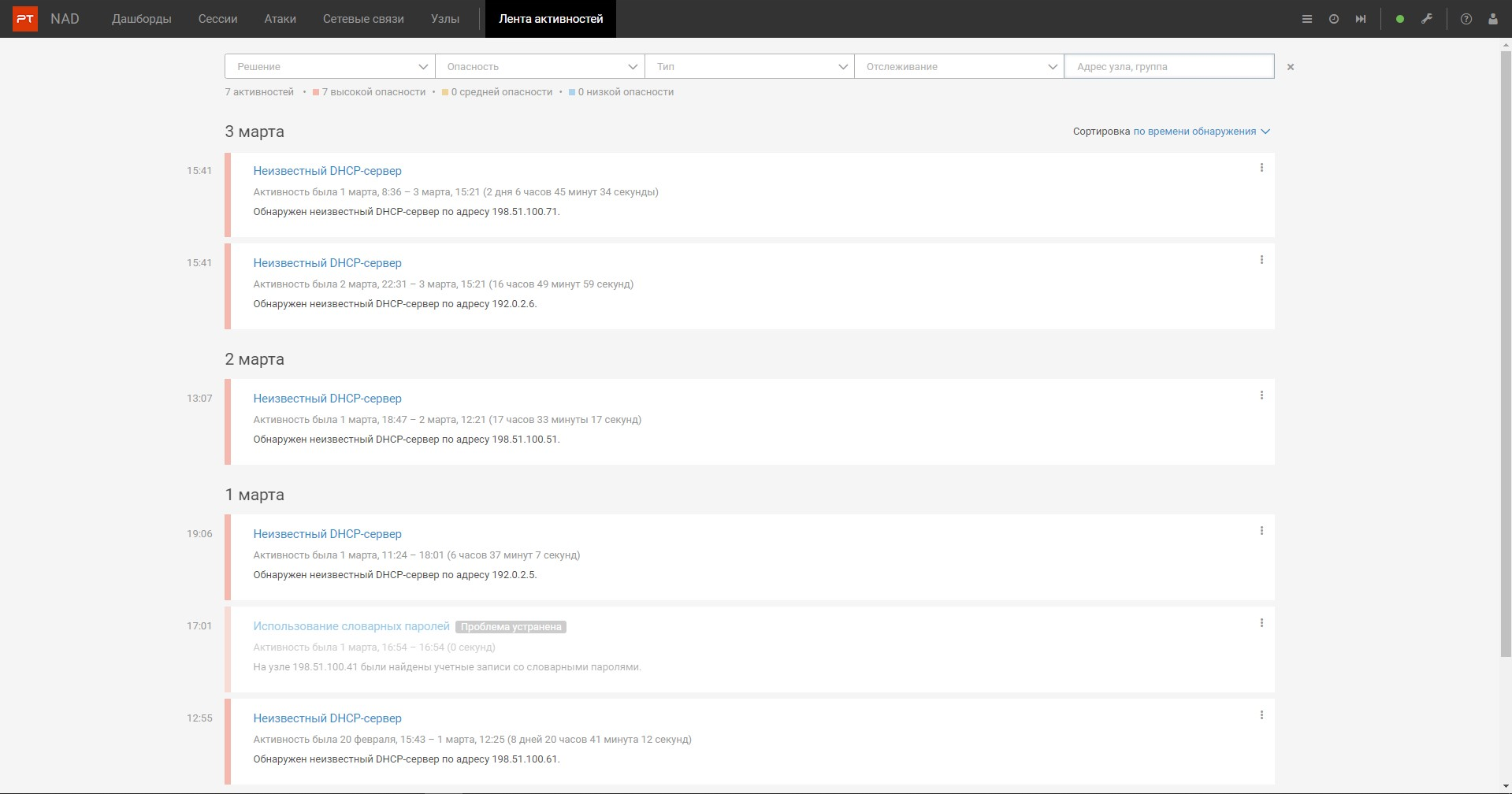

В ленте активностей появилось уведомление об использовании словарных паролей. С помощью информации об узле оператор PT NAD находит пользователя и обращается к нему с требованием сменить пароль на более надежный.

После этого оператор указывает в карточке активности, что проблема была решена.

Второй сценарий: выявление атак на периметре и внутри сети.

Встроенные глубокая аналитика, собственные правила детектирования угроз, индикаторы компрометации и ретроспективный анализ позволяют PT NAD определять атаки как на самых ранних стадиях, так и когда злоумышленник уже проник в инфраструктуру.

Пример №1

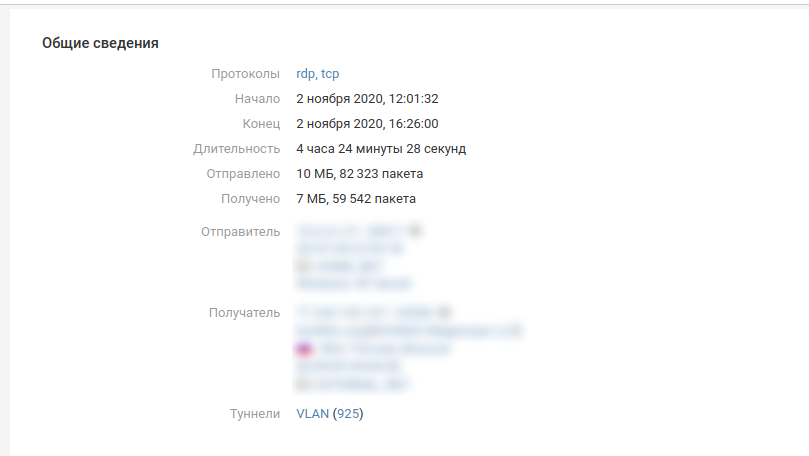

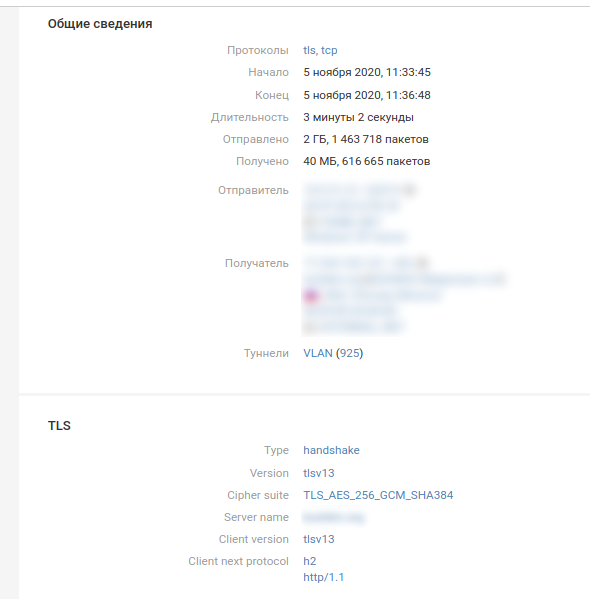

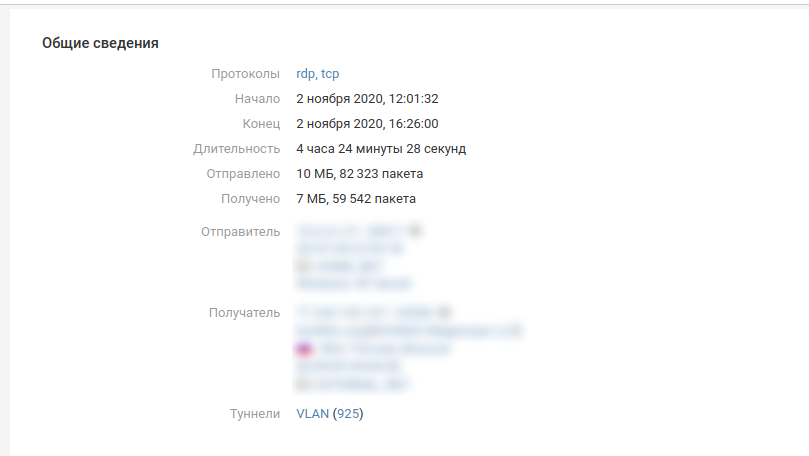

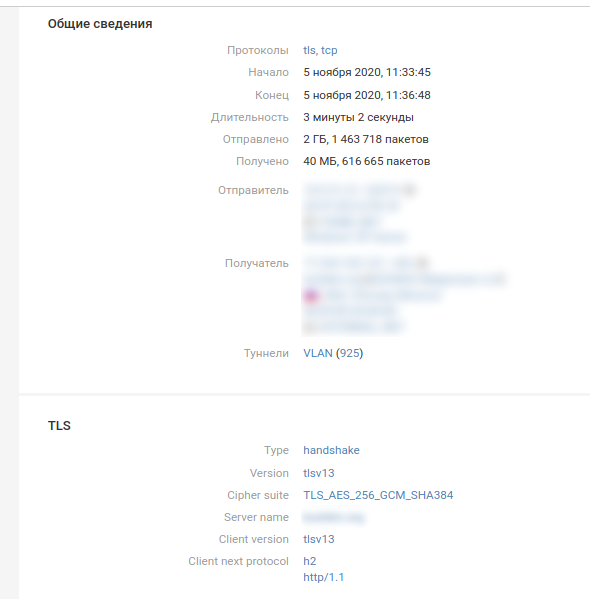

В одной промышленной организации PT NAD зафиксировал подключение по RDP к внешнему ресурсу, содержащему облачное хранилище. В его адрес по протоколам RDP и HTTPS в общей сложности было передано 23ГБ данных. Злоумышленники применили технику T1071 ― использование протоколов прикладного уровня по классификации MITRE ATT&CK. Ее суть заключается в том, что нарушители или вредоносное ПО осуществляют скрытную передачу украденных данных на подконтрольные серверы, используя распространенные протоколы прикладного уровня.

Пример №2

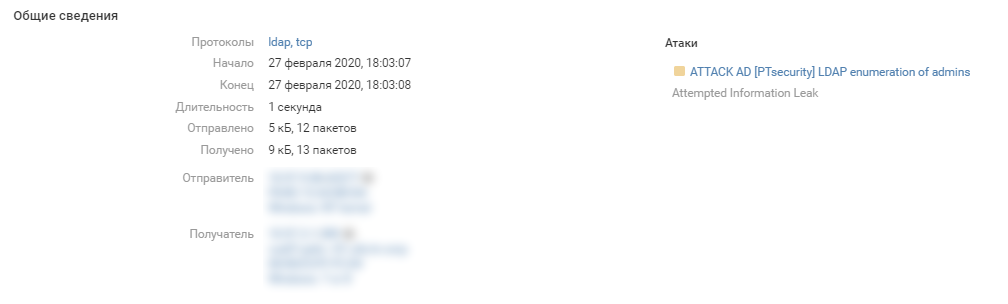

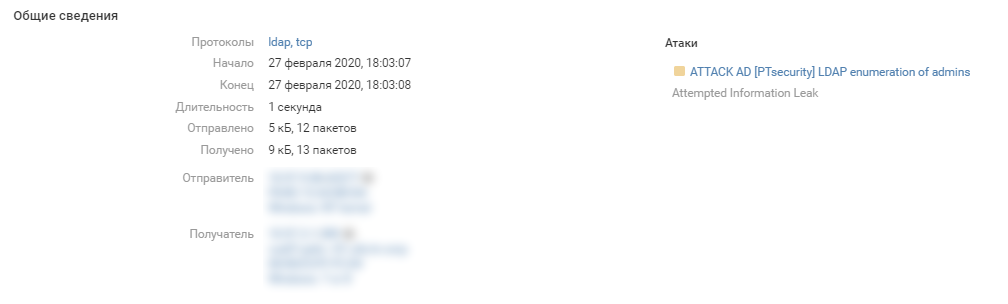

Сбор информации о доменных учетных записях – на рисунке изображено получение информации об административных учетных записях по протоколу LDAP.

Третий сценарий: расследование атак

PT NAD – это обязательный инструмент для ИБ-специалиста, который занимается расследованием инцидентов. Решение сохраняет копии всего сетевого трафика, в том числе данные, от которых злоумышленники впоследствии избавляются, пытаясь скрыть следы своего пребывания. Также правила обнаружения угроз и индикаторов компрометации совершенствуются, но изменения вступают в силу лишь на текущий момент, а что делать с атаками, которые произошли намного раньше? Из этого обстоятельства вытекает необходимость проверки трафика не только в режиме реального времени, но и в виде ретроспективного анализа, учитывающего новую информацию. Сохранение копий трафика позволяет провести детальное расследование и обнаружить действия злоумышленника даже для тех событий, которые произошли раньше.

Пример

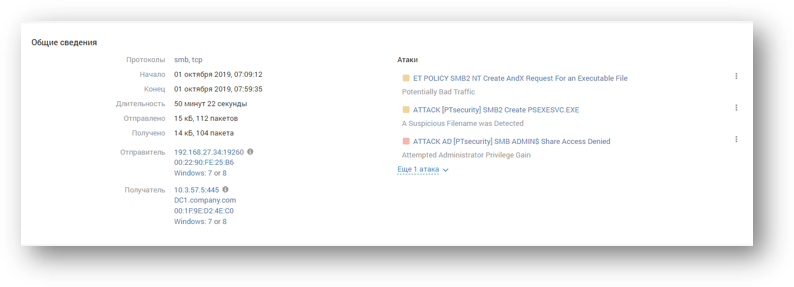

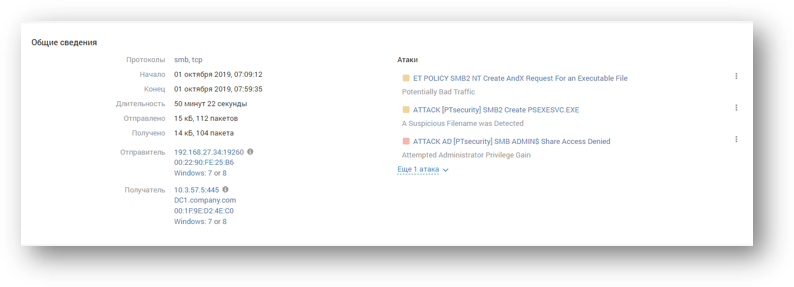

Рассмотрим пример расследования атаки. PT NAD уведомил о неуспешной попытке авторизации в контроллере домена с учетной записи, не имеющей достаточного объема прав.

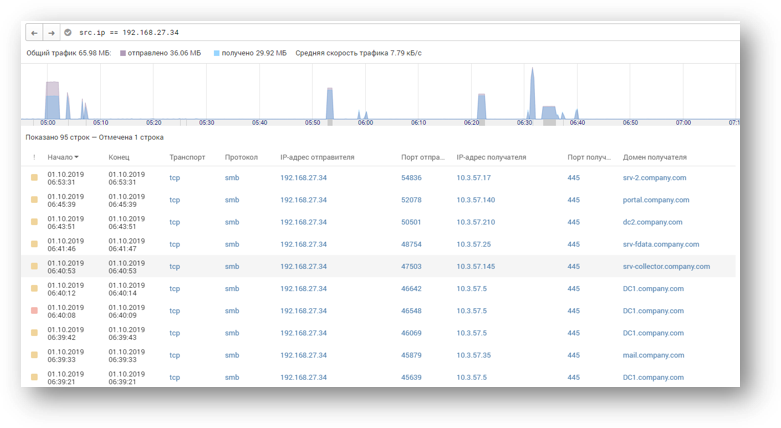

После проверки сетевой активности узла выявлено, что ранее с него уже было предпринято несколько попыток подключений на другие хосты во внерабочее время.

С помощью ИТ-службы учетка была заблокирована. Началось детальное расследование с командой PT ESC.

Заключение

В связи с переходом многих компаний на удаленную работу злоумышленникам стало намного проще проникать в инфраструктуру. Использование только периметровых средств защиты уже недостаточно. Необходимо мониторить то, что происходит внутри сети и оперативно выявлять присутствие злоумышленников.

Компания Softline является авторизованным партнером по продукту PT Network Attack Discovery и всегда будет рада помочь с проведением пилотного проекта и внедрением продукта.